Qu'est-ce qu'une attaque DDoS (Distributed Denial-of-Service) ?

by Alexandre Dedourges, DevSec

Une attaque DDoS, c’est quoi ?

De nos jours, de plus en plus d'entreprises, de SaaS ou même de particuliers se reposent sur l’utilisation d’Internet. Si une banque, une plateforme d’e-commerce, un SaaS se retrouve coupé d’Internet, cela pourrait se révéler désastreux pour leur activité. Des personnes mal intentionnées ou des concurrents auraient donc tout intérêt à ce que cela vous arrive. Pour se faire, une des méthodes les plus répandues est l’attaque DDoS. En effet, ce type d’attaque va consister à bloquer vos accès au réseau et à Internet. Ainsi tout ou partie de votre activité sera paralysé. Cela pourra à la fois avoir des conséquences financières ou sur votre image. Ce qui fait la force des attaques DDoS c’est qu’elles sont simples à mettre en place par les attaquants. De plus, elles peuvent se montrer particulièrement efficaces sur des cibles peu, voire pas du tout préparées.

Il va donc être très important pour une entreprise ou un SaaS, de bien se préparer à ce type d’attaque.

Les attaques DDoS, des attaques simples, mais puissantes qui peuvent être lourdes de conséquences.

Les attaques DDoS (Distributed Denial of Service ou attaques par déni de service distribué) sont des attaques consistant à rendre indisponibles un ou plusieurs services d’une entreprise. Comme toutes les attaques, elles ont pour but de nuire à votre activité. Il existe plusieurs façons d’arriver à provoquer un déni de service. Par exemple, en exploitant une vulnérabilité matérielle ou logicielle, mais bien souvent celles-ci sont réalisées en saturant la bande passante d’un réseau. En effet, comme tout matériel, le matériel informatique à des limites que les attaques DDoS cherchent à atteindre afin de provoquer un arrêt ou un dysfonctionnement du matériel. De nombreux matériels peuvent être pris pour cibles (saturations d’un routeur, d’un switch, d’un serveur, d’une base de données…). Mais elles ont toutes le même but : interrompre le fonctionnement normal du service. Si vous êtes mal protégé, les attaques DDoS pourraient bloquer vos services pendant des heures, et même des jours. Ce qui aurait de lourdes conséquences financières ou encore sur votre image. Toutes les structures peuvent alors être concernées.

Qui peut être la cible d’une de ces attaques ?

Les cibles de ces attaques sont nombreuses et variées. Elles peuvent toucher aussi bien les particuliers, les petites structures et les grandes entreprises. Néanmoins, elles ne peuvent être utilisées que sur des entités dont l’activité dépend d’une infrastructure réseau communiquant avec Internet. Dès lors, un particulier possédant un routeur (une box Internet) peut en devenir la cible. Mais dans la plupart des cas, ces attaques ciblent des entreprises, des SaaS, des gouvernements, des banques ou des hébergeurs de données. En effet, les attaquants ont bien souvent pour but d’empêcher votre activité dans une optique de concurrence déloyale, de vengeance ou encore idéologique. Une entreprise concurrente aurait tout intérêt à ce que votre activité cesse ou que votre image se voie dégrader. Un ancien employé pourrait vouloir se venger en voulant faire couler votre boîte. Enfin, un hacktiviste pourrait vouloir protester contre vos décisions dans un but idéologique. Il existe donc de nombreuses cibles et d’attaquant potentiels. Le DDoS étant un type d’attaque relativement facile à mettre en place, il est alors nécessaire de vous en protéger que vous soyez une grosse structure ou une structure plus modeste. De plus, il est possible que vous soyez une cible de l’attaque, mais aussi que vous deveniez l’attaquant vous-même !

En effet, si vos machines sont infectées par un hacker dans le but d’en faire des machines zombies alors celui-ci pourrait se servir de vos machines pour attaquer une cible à votre insu. Néanmoins, le problème majeur reste le fait que vous puissiez devoir stopper votre activité, à la suite d' une coupure de vos services Web.

Comment le DDoS peut-il couper vos services d’Internet ?

Il existe de nombreuses façons de lancer des attaques de type déni de service. Néanmoins, certaines sont plus fréquentes et utilisées que d’autres.

Utilisation de botnets

Pour réaliser une attaque sur vos services, un attaquant peut utiliser les botnets. Les botnets sont un groupe de machines compromises formant un réseau. Ce groupe de machines va envoyer de nombreux paquets (lors de l’envoi d’un fichier, celui-ci est divisé en plusieurs paquets qui seront envoyés un par un) à une cible, ce qui aura pour effet de saturer son trafic. Ceci provoquera un dysfonctionnement (difficulté ou coupure de l’accès au Web). De nombreux services en ligne ont vu le jour et permettent d’utiliser les botnets. Ceux-ci sont souvent appelés « booters » ou « stresser » et peuvent être utilisés par n’importe qui. Bien qu’ils soient souvent payants, certains de ses services peuvent être utilisés gratuitement pendant un certain laps de temps. C’est pourquoi le DDoS est un type d’attaque extrêmement répandue et facile à mettre en place. Une personne mal intentionnée pourrait en effet utiliser ce type de service sans avoir aucune connaissance de l’informatique.

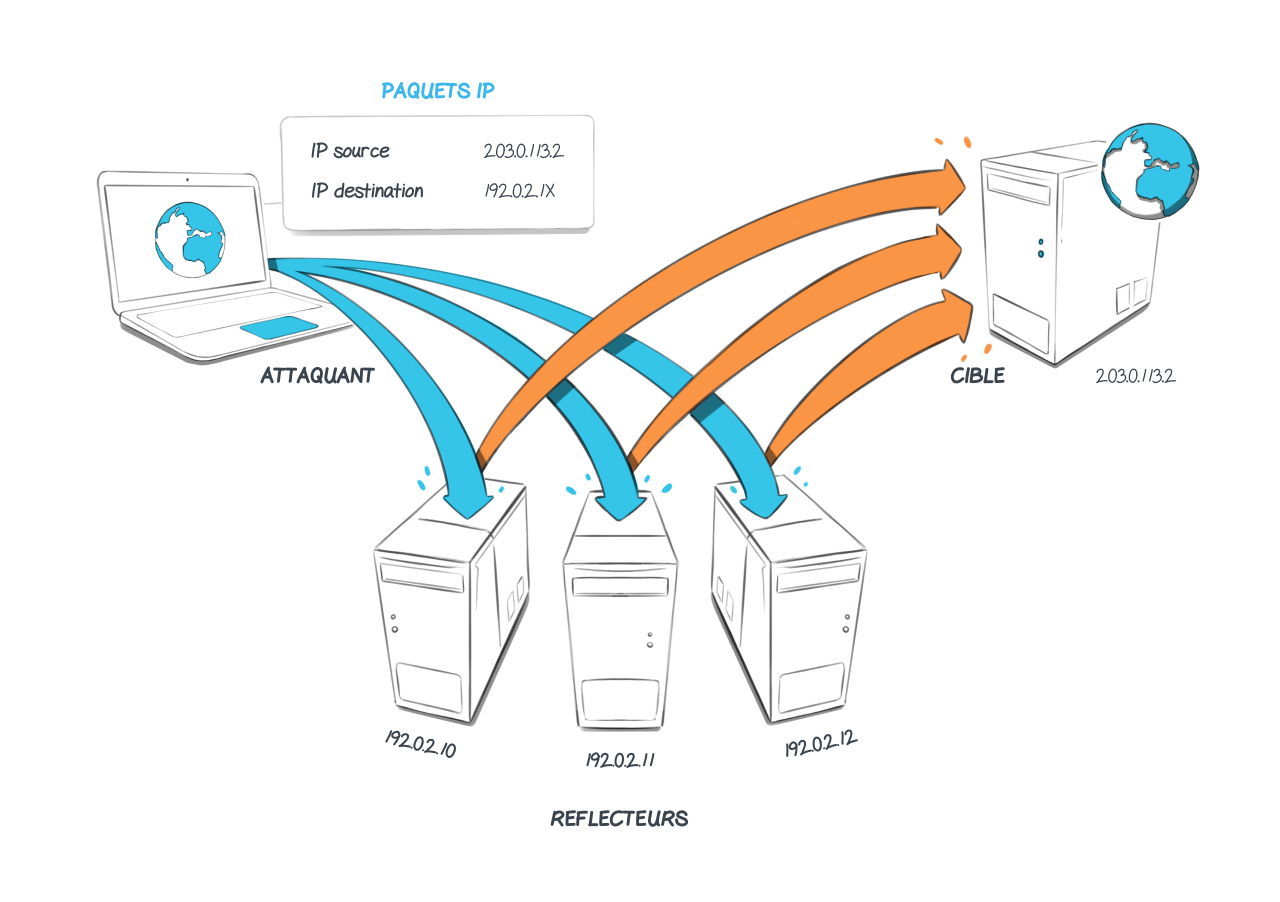

Utilisation de la réflexion

La réflexion consiste à usurper l’adresse IP d’une victime. Un attaquant va envoyer des paquets à des machines étant accessibles depuis Internet. En usurpant l'adresse IP de la victime, on leur fait croire que c’est la cible de l’attaque qui est à l’origine de ses paquets. Les autres machines vont alors répondre en envoyant des paquets vers cette machine cible. En répétant cela sur de nombreuses machines et de manière répétitive, la machine victime va recevoir des centaines, voire des milliers de réponses non sollicitées. Ce qui peut aboutir à une surcharge du réseau et un dysfonctionnement de celui-ci.

Utilisation de l’amplification

L’amplification consiste à envoyer de nombreux paquets à une cible en utilisant des protocoles générant des réponses de tailles très élevées par rapport à la requête de base. En envoyant de manière répétée de très lourdes réponses à un service, celui-ci va voir sa bande passante allouée très vite saturée. C’est ce qu’on appelle une attaque volumétrique. On envoie de gros volumes d’informations pour remplir la bande passante. Cela pourrait s’apparenter à un goulot d'étranglement.

Attaque vers des applications

En envoyant de nombreuses requêtes GET et/ou POST à un service, un attaquant pourrait épuiser les capacités de traitement d’une application et ainsi en altérer son fonctionnement.

Le DDoS en quelques chiffres.

Pour comprendre l’importance que revêtent les attaques DDoS dans notre société, il est intéressant de les voir en quelques chiffres.

Un nombre d'attaques de plus en plus important chaque année et un record en ce début d’année 2022.

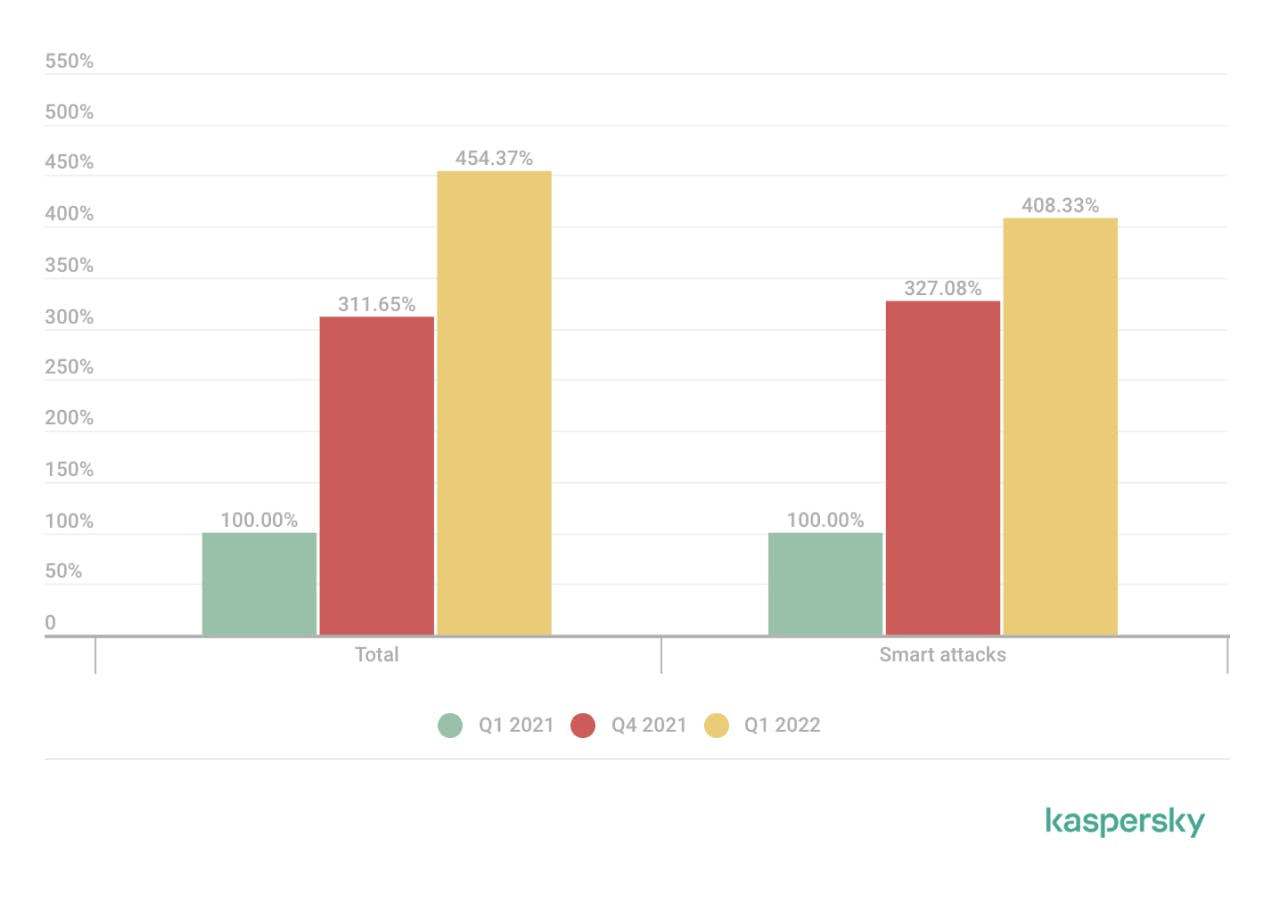

Ce début d’année 2022 a été marqué par le début de la guerre en Ukraine. Cette guerre prend place à la fois sur le terrain, mais aussi dans le cyberespace. Dès lors, le nombre d’attaques cyber a explosé. En effet, selon Kaspersky, le nombre d'attaques DDoS au 3e trimestre 2021 a été multiplié par 3 par rapport au 4e trimestre 2020. Le nombre d’attaques au 4e trimestre 2021 a été multiplié par 1,5 par rapport au 3e trimestre 2021 et enfin ce nombre a de nouveau été multiplié par 1,5 entre le 4e trimestre 2021 et le 1er trimestre 2022.

Graphiques de comparaisons du nombre d’attaques DDoS au 4e trimestre 2020, 3e trimestre 2021 et 4e trimestre 2021 (Source : Kaspersky)

Graphiques de comparaisons du nombre d’attaques DDoS au 1er trimestre 2021, 4e trimestre 2021 et 1er trimestre 2022 (Source : Kaspersky)

On assiste donc à des attaques de plus en plus nombreuses chaque année. Les entreprises ne sont toujours pas assez protégées contre ce type de menace, ce qui fait qu’elles sont encore très répandues.

Des attaques de plus en plus massives

La première attaque documentée remonte à l’année 2000. Année durant laquelle un hacker de 15 ans du nom de « mafiaboy » a effectué une attaque DoS, sur de gros services Web et de e-commerce comme Amazon ou eBay. Ces attaques auraient selon le FBI coûté un total d’environ 1,7 milliard de dollars à ces entreprises.

En 2018, le service en ligne GitHub, très utilisé par les développeurs pour gérer le code de leur application a été attaqué. L’attaque a été à l’époque l'une des plus grandes attaques DDoS vérifiables jamais enregistrées. Le débit de l’attaque a atteint 1,3 Tb/s, ce qui correspond à 1300 Gb/s. Source : Cloudflare

En février 2020, ce chiffre a été battu, en effet AWS (Amazon Web Service) annonce avoir atténué une attaque ayant atteint un trafic entrant de 2,3 Tb/s. Source : Cloudflare.

Enfin, Microsoft a annoncé avoir atténué en novembre 2021 une attaque ayant atteint les 3,47 Tb/s. Ce qui en fait la plus grande attaque DDoS de l’histoire à ce jour. Cette attaque visait des clients d’Azure en Asie. Selon Microsoft, elle aurait pour origine environ 10 000 machines venant de plusieurs pays différents (États-Unis, Chine, Corée du Sud, Russie, Thaïlande, Inde, Vietnam, Iran, Indonésie et Taiwan)…

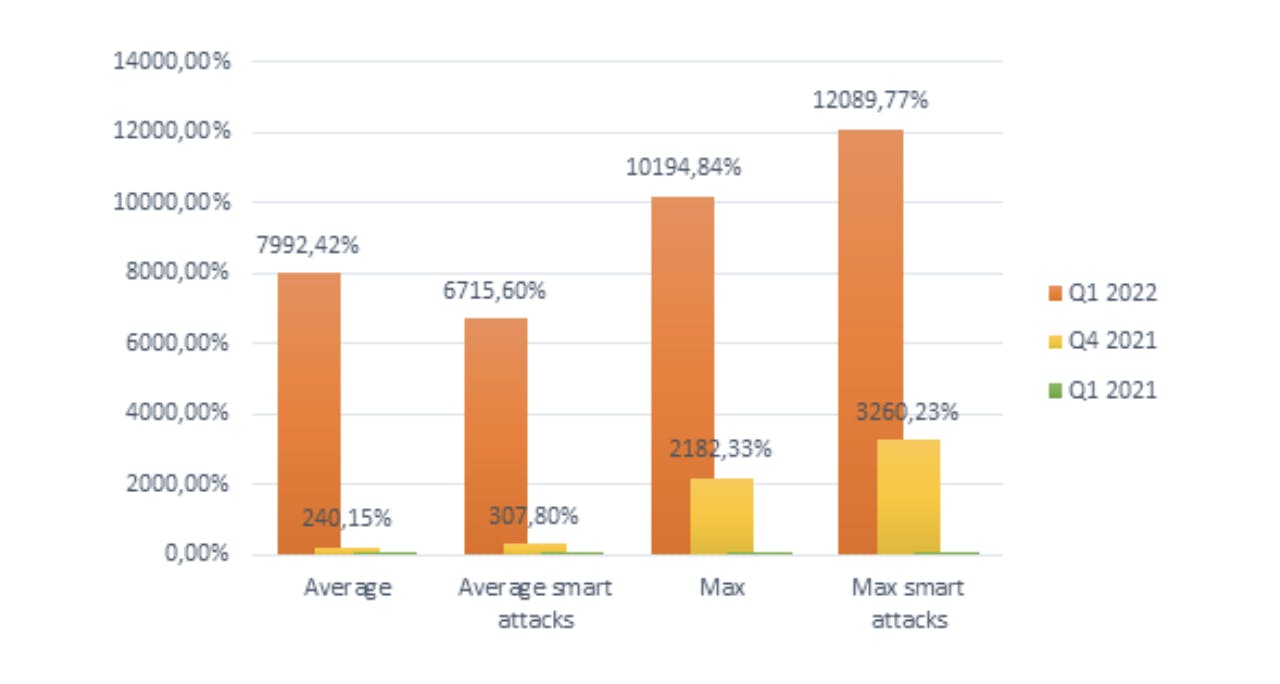

Des attaques de plus en plus longues

Exacerber par la guerre en Ukraine, les attaques DDoS sont en plus d’être de plus en plus fréquentes et de plus en plus longues. En effet, selon Kaspersky, la durée des attaques DDoS a considérablement augmenté durant ces deux dernières années. Du 1er au 4e trimestre 2021, la durée moyenne des attaques DDoS a effectivement été multipliée par 2,4. Puis du 4e trimestre 2021 au 1er trimestre 2022, la durée moyenne s’est envolée à la suite de la guerre en Ukraine et a été multipliée par 80 ! La plus longue attaque recensée en ce début d’année a duré 549 heures, soit environ 23 jours.

Graphique de l’augmentation des durées moyennes des attaques DDoS au 1er trimestre 2022, 4e trimestre 2021 et 1er trimestre 2021 (la valeur au 1er trimestre 2021 est fixée à 100 %) selon Kaspersky.

Se protéger contre les dénis de services.

Pour se protéger contre ce type d'attaque, il existe plusieurs solutions et bonnes pratiques à mettre en place. Il est tout d’abord nécessaire de mettre en place une surveillance du réseau et des services opérés. À l’aide d’un SOC (Security Operations Center) par exemple. Cette surveillance permettra de suivre l’utilisation des différentes ressources comme la bande passante. Ce qui permettra de réagir immédiatement au moindre signe suspect. Il est possible de superviser le trafic réseau à l’aide de NetFlow (architecture de surveillance des réseaux développée par Cisco Systems) ou IPFIX (IP Flow Information EXport) dont les spécifications sont renseignées dans la RFC (Request For Comments) 7011 de l’IETF (Internet Engineering Task Force).

Une fois une surveillance mise en place, il est possible de mettre en œuvre des solutions de protection. Certaines solutions peuvent être intégrées directement au niveau de l’opérateur de transit (ou FAI) qui va pouvoir filtrer le transit entrant du réseau.

L’utilisation d’un CDN (Content Delivery Network appelé également réseau de diffusion de contenu) est aussi une source de protection supplémentaire. En effet, un CDN permet une « mise en cache » des informations d’un site Web sur plusieurs serveurs situés dans des zones géographiques différentes. Quand un utilisateur souhaite accéder au contenu d’un site Web, c'est le CDN le plus proche de lui qui sera utilisé. Ainsi la réponse arrivera plus rapidement à l’utilisateur. C’est un système particulièrement pratique pour la gestion des flux média. En plus de sa rapidité accrue, le CDN propose une meilleure disponibilité et une meilleure protection contre le DDoS. En étant réparti sur plusieurs serveurs, le site Web encaisse mieux la charge. Bien que ce ne soit pas destiné à être à la base, une solution anti-DDoS, le CDN offre un atout non négligeable.

Enfin, il existe des services dédiés à la protection DDoS, par exemple via les redirections DNS. Il permet de rediriger le trafic vers un domaine externe qui va s’occuper de filtrer le trafic avant de le rediriger vers sa destination originelle.

Ce type de service est notamment proposé par Cloudflare, Arbor DDoS (NetScout), Incapsula (Imperva) ou Akamai. Cloudflare était à la base un CDN qui a désormais évolué pour proposer de nombreux services permettant d’atténuer les attaques DDoS.

Vous avez sûrement déjà aperçu cette page Web. C’est en fait une protection contre le DDoS fourni par Cloudflare qui protège le site sur lequel vous voulez accéder.

Akamai quant à lui est l’un des plus vieux CDN présents sur le marché. Il est aussi considéré comme étant le plus gros acteur du marché avec des serveurs quasiment partout dans le monde.

Ces deux géants sont tous les deux Américains, si vous souhaitez vous tourner vers une alternative européenne il existe OVH CDN.

Enfin dans certains cas les organismes doivent déclarer auprès des autorités les attaques DDoS subies. Les OIV notamment (Opérateur d'Importance Vitale) qui sont tous les organismes considérés comme vitaux pour le fonctionnement du pays (Hôpitaux, transports…)

DoS VS DDoS

Le DDoS est en réalité une sous-catégorie du DoS (Denial of Service), en effet, le DDoS est un dérivé du DoS, mais plus dangereux. Le DoS n’utilise qu’une seule machine pour tenter de surcharger le réseau de la victime tandis que le DDoS en utilise des dizaines, des centaines voire des milliers. Même si une IP/machine est neutralisée, il reste des milliers de machines potentielles desquelles il faut se protéger. En plus de cela, il est beaucoup plus compliqué de trouver l’attaquant d’origine quand des milliers de machines « zombies » attaquent la cible. Ce qui en fait une attaque idéale pour un hacker.

Se protéger contre le DDoS, un enjeu majeur, pour toutes les entreprises et SaaS.

Comme nous l’avons vu, il est donc très important pour une entreprise ou un SaaS de se protéger contre les attaques DDoS. Ce sont des attaques qui se multiplient chaque année et qui sont très simples à mettre en œuvre. Ce qui fait que la probabilité qu’une attaque DDoS survienne sur un service est assez importante, que vous soyez une petite structure ou une structure plus importante. De plus, une attaque sur une structure de laquelle vous dépendez pourrait avoir indirectement des répercussions sur vos propres services. D'où la nécessité de s’en prémunir à tous les niveaux. Ce qui peut être fait efficacement en mettant en place une surveillance du réseau ou en utilisant des services comme Cloudflare. D’autres types d’attaques sont bien évidemment susceptibles de survenir, mais le DDoS représente une grosse part du paysage des cybermenaces. Si vous souhaitez en savoir plus sur les manières de protéger vos systèmes du DDoS vous pouvez consulter le site Web de l’ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information). L’ANSSI propose une série de recommandations pour protéger vos infrastructures et il peut être utile de les mettre en place. Pour savoir par où commencer, leur guide d’hygiène informatique est un bon point d’entrée. En effet selon l’ANSSI ces règles sont les plus simples et élémentaires, car elles sont la transposition dans le monde numérique de règles élémentaires de sécurité sanitaire. Dès lors, toutes les entreprises possédant un service informatisé devraient adopter ce guide d'hygiène.

Chez Cryptr, tout est mis en œuvre pour travailler dans un environnement numérique sain et le plus sécurisé possible. Des protections DDoS sont mises en place pour vous garantir la meilleure disponibilité possible. Alors prêt à en apprendre plus ? Rendez-vous sur Cryptr.co !

Add enterprise SSO for free

Cryptr simplifies user management for your business: quick setup, guaranteed security, and multiple free features. With robust authentication and easy, fast configuration, we meet businesses' security needs hassle-free.